오픈소스기반 IDPS(IDS+IPS)

시그니처 기반 탐지 시스템

IDS(Intrusion Detection System) : 침입 탐지시스템

- NIDS : IP주소를 소유하지 않음 -> 외부 접근불가

네트워크 전반 감시가 가능

자원손실 및 데이터 변조 x

침해 공격 결과를 알수 없음

암호화된 내용 검사 불가

- HIDS : 운영체제에 부가적으로 설치

접근및 작업의 기록/추적가능

내부공격 탐지 유리

전체 네트워크 탐지 불가

공격대상일때만 탐지 가능

-주요기능

1. 데이터수집

2. 데이터 필터링

3. 침입탐지 : 오용/이상 탐지

4. 추적 및 대응

오탐 : False Positive

미탐 : False Negative

IPS (Intrusion Prevention System) : 침입 방지 시스템

Snort 구조

1. Sniffer (스니퍼)

2. Preprocessor (전처리기)

3. Detection Engine (탐지 엔진)

4. Alert/Logging (경고/로깅)

문법

Rule Action | Protocols | IP Address | Port Number | Direction | IP Address | Port Numbers | Rule Options

Rule Action

- alert : 경고

- log : 로그

- pass : 무시

- activate : alert 발생 및 dynamic룰 동작

- dynamic : activate 시그니처에 의해 요효하게 된 경우 한쪽의 패킷 기록

- dorp : 차단 및 로그 기록

- reject : drop 에 추가적으로 Reset(TCP)/ICMP port unreachable(UDP)메시지 전송

- sdrop : 차단.

Rule Option

- Tresholds : type limit(시간동안 발생하는 이벤트 수까지 탐지), type treshold(발생 이벤트 수마다 탐지), type both(시간동안 발생하는 이벤트 수중 1번만 탐지)

설치

apt install snort

* 주석처리

vim /etc/snort/snort.conf

Step 7의 local.rules 주석 해제

590번째 주석 해제

나머지는 전부 주석처리

주석 생략 시 오류 및 불필요한 정보 과다

룰 적용

vim /etc/snort/rules/local.rules

#sid는 1000000번째부터 사용. 이하는 외부탐지 규칙에 사용.

alert icmp any any -> any any (sid:1000001;)

# 다음과 같이 설정 가능

alert icmp <출발지 IP> any -> any any (sid:1000002;)

alert icmp <출발지 IP> any -> any any (msg:"DetectICMP"; sid:1000003;)

alert icmp <출발지 IP> any -> any any (msg:"DetectICMP"; threshold:type limit, track by_src, count 5, seconds 10; sid:1000004;)

alert icmp <출발지 IP> any -> any any (msg:"DetectICMP"; threshold:type threshold, track by_src, count 3, seconds 10; sid:1000005;)

alert icmp <출발지 IP> any -> any any (msg:"DetectICMP"; threshold:type both, track by_src, count 5, seconds 10; sid:1000006;)

alert tcp any any -> <도착지 IP> 22 (content:“SSH“; nocase; seconds 10; sid:1000007;)

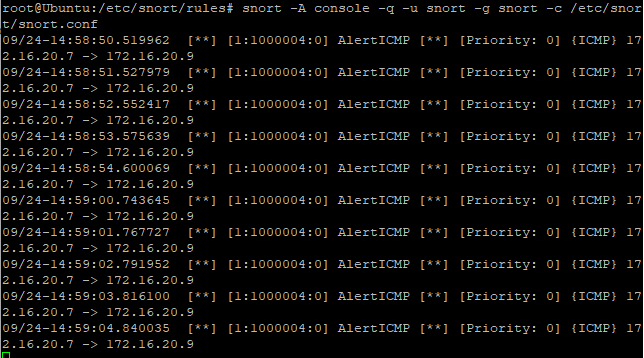

실행

snort –A console –q –u snort –g snort –c /etc/snort/snort.conf

- - A : 경고모드 설정

- -q : 베너/초기화정보를 표시하지 않고 진행

- -u : 초기화 후 snort 기본 UID 변경

- -g : 초기화 후 snort 기본 GID 변경

- -c : snort 설정 파일 위치 지정

'모의해킹 및 보안' 카테고리의 다른 글

| Netcat (0) | 2024.10.10 |

|---|---|

| Commend Injection (0) | 2024.10.10 |

| bWAPP Redhat(CentOS/Rocky) Linux에 설치 (0) | 2024.09.12 |

| Longest match rule에 의한 라우팅 테이블 오염 (0) | 2024.09.10 |

| OWASP TOP 10 ver.2021 (1) | 2024.09.02 |