위협 사냥, 네트워크 보안 모니터링 및 로그 관리를 위한 무료 개방형 플랫폼

특징

1. 로그 수집 및 분석

네트워크의 트래픽 캡쳐 및 저장, 분석기능 제공

2. IDS

Snort를 설정하여 침입 탐지 가능

3. NSM

네트워크 모니터링 도구 및 인프라 제공

4. Zeek 인프라

네트워크 트래픽 분석 및 네트워크 활동 모니터링

5. VM이미지 배포

쉬운 배포 및 설치

NSM 종류

1. Bro

유닉스 기반 오픈 소스 프래임워크

네트워크 내의 이벤트 기반 모니터링에 유용함

소프트 웨어 뿐만 아닌 파일유형, 기기의 모니터링

2. Suricata

오픈소스 툴

네트워크 기반 침입 탐지 시스템(IDS)

3. Snort

오픈소스 툴

네트워크 기반 침입 탐지 시스템 (IDS)

4. OSSEC

호스트 기반 침입 탐지 시스템

로그 분석, 무결성 확인, 윈도우 레지스트리 모니터링, 툴킷 탐지, 시간 기반 경보. 능동 대응 기능 등 수행

5. 그 외..

Sgull, Squert, Xplico

엘라스틱 스택 중지

- 중지하지 않을 경우 계속해서 정보를 수집하여 자원을 소모함

vim ~/start.sh

so-elastic-stop

rule-update

so-sensor-restart

so-status

start.sh 실행

Snort 적용

vim /etc/nsm/securityonion.conf

LOCAL_NIDS_RULE_TUNING=yes로 변경

vim /etc/nsm/[계정명]-[interface명]/snort.conf

563번째 줄 snort rules 파일 위치 지정

include $RULE_PATH/local.rules

vim /etc/nsm/rules/local.rules

Snort 룰 작성

EX)alert tcp 172.16.20.7 any -> any 22(msg:"SSH"; sid:1000001;)

rule-update

nsm_snsor --restart --only-snort-alert

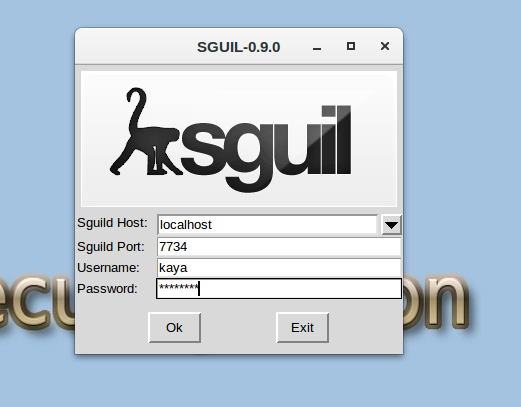

Sguil

snort 룰 적용 후 로그인

설정 예시

Security Onion이 위 토폴로지에서 172.16.20.1 IP가포함된 ICMP패킷을 캡쳐

스위치 설정

ESW1(config)#monitor session 1 des int f1/1

ESW1(config)#monitor session 1 des int f1/15

/etc/nsm/rules/test.rules를 다음과 같이 설정

rule-update

nsm_snsor --restart --only-snort-alert

'모의해킹 및 보안' 카테고리의 다른 글

| Infromation Gattering Tool - DNS (0) | 2024.10.19 |

|---|---|

| Nicto / Sqlmap (0) | 2024.10.17 |

| SQLi (0) | 2024.10.15 |

| Netcat (0) | 2024.10.10 |

| Commend Injection (0) | 2024.10.10 |